5 razones por las que los atacantes utilizan el phishing a través de LinkedIn

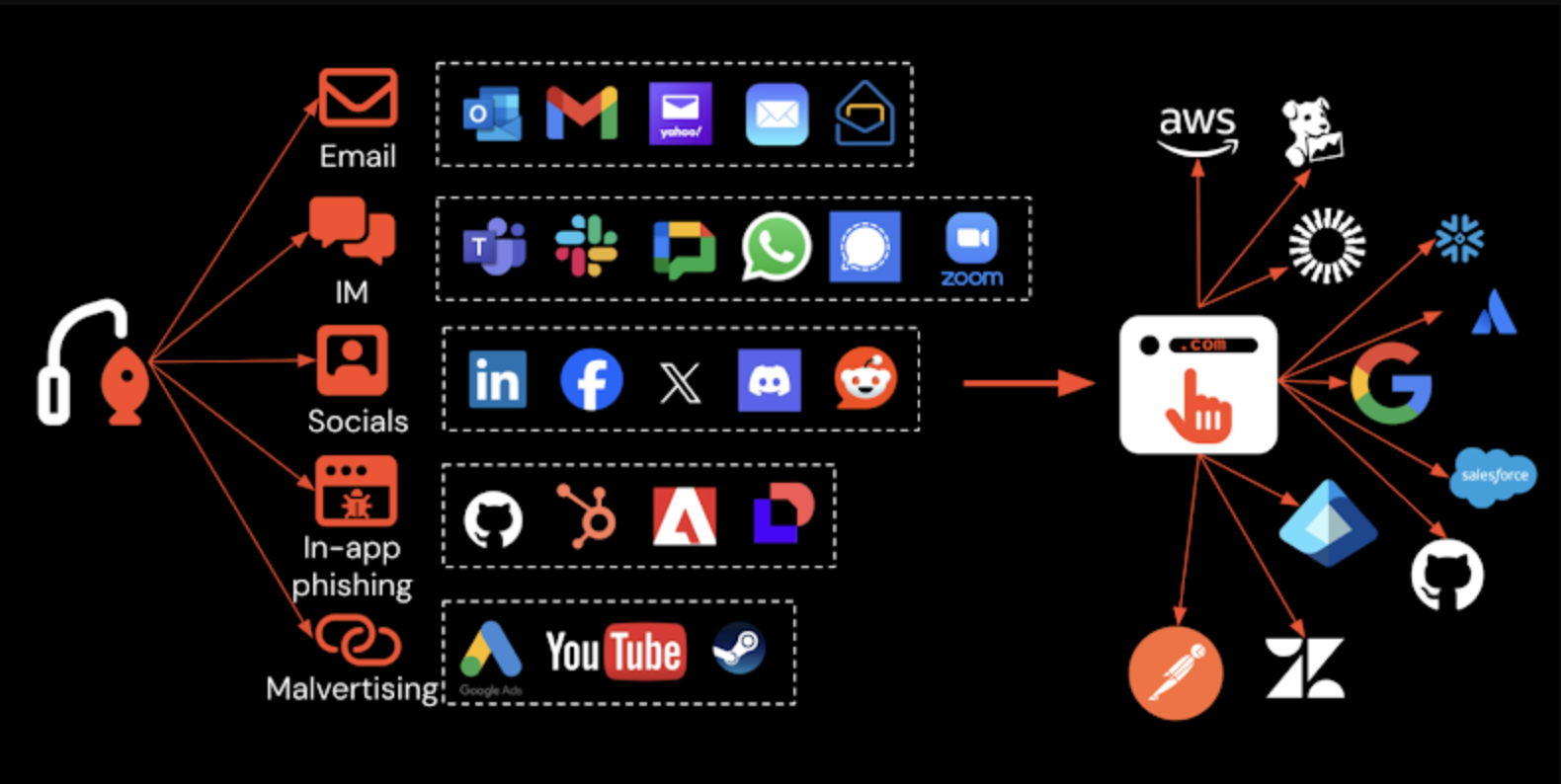

Los ataques de phishing ya no se limitan a la bandeja de entrada del correo electrónico; ahora, 1 de cada 3 ataques de phishing se producen a través de canales distintos al correo electrónico, como las redes sociales, los motores de búsqueda y las aplicaciones de mensajería.

LinkedIn, en particular, se ha convertido en un foco de ataques de phishing, y con razón. Los atacantes están llevando a cabo sofisticados ataques de spear phishing contra ejecutivos de empresas, y se han observado campañas recientes dirigidas a empresas de los sectores de servicios financieros y tecnología .

Pero el phishing fuera del correo electrónico sigue estando muy poco documentado; algo que no sorprende si tenemos en cuenta que la mayoría de las métricas de phishing del sector provienen de herramientas de seguridad de correo electrónico.

Su primera reacción podría ser “¿por qué debería importarme que los empleados sean víctimas de phishing en LinkedIn?”. Bueno, aunque LinkedIn es una aplicación personal, se usa habitualmente para fines laborales, se accede a ella desde dispositivos corporativos y los atacantes se dirigen específicamente a cuentas empresariales como Microsoft Entra y Google Workspace.

Por lo tanto, el phishing en LinkedIn es una amenaza clave para la que las empresas deben estar preparadas hoy en día. Aquí tienes 5 cosas que debes saber sobre por qué los atacantes recurren al phishing en LinkedIn y por qué es tan efectivo.

1: Elude las herramientas de seguridad tradicionales

Los mensajes directos de LinkedIn eluden por completo las herramientas de seguridad de correo electrónico en las que confían la mayoría de las organizaciones para protegerse contra el phishing. En la práctica, los empleados acceden a LinkedIn desde sus portátiles y teléfonos de trabajo, pero los equipos de seguridad no tienen visibilidad de estas comunicaciones. Esto significa que los empleados pueden recibir mensajes de personas ajenas a la empresa en sus dispositivos de trabajo sin riesgo de que se intercepten sus correos electrónicos.

Para colmo, los kits de phishing modernos emplean diversas técnicas de ofuscación, evasión de análisis y detección para sortear los controles antiphishing basados en la inspección de una página web (como los bots de seguridad que rastrean la web) o el análisis del tráfico web (como un proxy web). Esto obliga a la mayoría de las organizaciones a depender de la formación de los usuarios y de los informes como su principal línea de defensa, lo cual no es nada favorable.

Pero incluso si un usuario detecta y denuncia un intento de phishing en LinkedIn, ¿qué se puede hacer realmente? No se puede ver qué otras cuentas de la base de usuarios fueron atacadas. A diferencia del correo electrónico, no hay forma de recuperar ni aislar un mismo mensaje que llegó a varios usuarios. No hay reglas que se puedan modificar ni remitentes que se puedan bloquear. Se puede denunciar la cuenta, y tal vez la cuenta maliciosa se congele, pero para entonces el atacante probablemente ya habrá conseguido lo que necesitaba y habrá seguido adelante.

La mayoría de las organizaciones simplemente bloquean las URL implicadas. Pero esto no sirve de mucho cuando los atacantes cambian rápidamente sus dominios de phishing: para cuando bloqueas un sitio, ya hay varios más que lo han sustituido. Es como jugar al gato y al ratón, y además está amañado en tu contra.

2: Es barato, fácil y escalable para los atacantes

Hay un par de cosas que hacen que el phishing a través de LinkedIn sea más accesible que los ataques de phishing por correo electrónico.

En el caso del correo electrónico, es común que los atacantes creen dominios con antelación, pasando por un periodo de calentamiento para mejorar su reputación y sortear los filtros de correo. En aplicaciones de redes sociales como LinkedIn, el proceso implica crear cuentas, establecer contactos, publicar contenido y darles una apariencia legítima.

Sin embargo, es increíblemente fácil apoderarse de cuentas legítimas. El 60 % de las credenciales en los registros de robo de información están vinculadas a cuentas de redes sociales , muchas de las cuales carecen de autenticación multifactor (MFA), ya que su adopción es mucho menor en aplicaciones supuestamente “personales”, donde los empleadores no incentivan a los usuarios a implementarla. Esto proporciona a los atacantes una plataforma de lanzamiento creíble para sus campañas, integrándose en la red existente de una cuenta y explotando la confianza depositada en ella.

La combinación del secuestro de cuentas legítimas con la oportunidad que brindan los mensajes directos impulsados por IA significa que los atacantes pueden ampliar fácilmente su alcance en LinkedIn.

3: Fácil acceso a objetivos de alto valor

Como bien sabe cualquier profesional de ventas, el reconocimiento de LinkedIn es muy sencillo. Es fácil mapear los perfiles de LinkedIn de una organización y seleccionar los objetivos adecuados para contactar. De hecho, LinkedIn ya es una herramienta fundamental tanto para los equipos de seguridad ofensiva como para los atacantes a la hora de identificar posibles objetivos de ingeniería social; por ejemplo, revisando los puestos de trabajo y sus descripciones para estimar qué cuentas tienen los niveles de acceso y privilegios necesarios para lanzar un ataque exitoso.

LinkedIn no tiene filtros ni control de mensajes, ni protección contra spam, ni asistente que supervise tu bandeja de entrada. Es, sin duda, la forma más directa de contactar con tu objetivo y, por lo tanto, uno de los mejores lugares para lanzar ataques de spear phishing altamente dirigidos.

4: Los usuarios son más propensos a caer en la trampa

La naturaleza de las aplicaciones de redes profesionales como LinkedIn implica que se espera conectar e interactuar con personas ajenas a la organización. De hecho, es mucho más probable que un ejecutivo de alto nivel abra y responda a un mensaje directo de LinkedIn que a otro correo electrónico no deseado.

Sobre todo si se combina con el secuestro de cuentas, es aún más probable que los mensajes de contactos conocidos reciban respuesta. Es el equivalente a apoderarse de la cuenta de correo electrónico de un contacto comercial existente, lo cual ha sido la causa de muchas filtraciones de datos en el pasado.

De hecho, en algunos casos recientes, esos contactos han sido compañeros de trabajo ; por lo que se trata más bien de un atacante que se apodera de una de las cuentas de correo electrónico de la empresa y la utiliza para realizar ataques de phishing dirigidos a los altos ejecutivos. Si a esto se le suma el pretexto adecuado (por ejemplo, solicitar una aprobación urgente o revisar un documento), la probabilidad de éxito aumenta considerablemente.

Página de destino de una estafa de oportunidad de inversión dirigida a ejecutivos de empresas tecnológicas.

Página de destino de una estafa de oportunidad de inversión dirigida a ejecutivos de servicios financieros.

5: Las posibles recompensas son enormes

El hecho de que estos ataques se produzcan a través de una aplicación “personal” no significa que su impacto sea limitado. Es importante tener en cuenta el panorama general.

La mayoría de los ataques de phishing se centran en plataformas empresariales en la nube como Microsoft y Google, o en proveedores de identidad especializados como Okta. Apoderarse de una de estas cuentas no solo da acceso a las aplicaciones y datos principales dentro de la aplicación en cuestión, sino que también permite al atacante aprovechar el SSO para iniciar sesión en cualquier aplicación conectada a la que acceda el empleado.

Esto otorga a un atacante acceso a prácticamente todas las funciones y conjuntos de datos esenciales de su organización. A partir de este punto, también resulta mucho más fácil atacar a otros usuarios de estas aplicaciones internas, mediante el uso de aplicaciones de mensajería empresarial como Slack o Teams , o técnicas como el SAMLjacking para convertir una aplicación en un punto de acceso para otros usuarios que intenten iniciar sesión.

Si a esto se le suma el spear-phishing dirigido a ejecutivos, la recompensa es considerable. El acceso no autorizado a una sola cuenta puede convertirse rápidamente en una brecha de seguridad multimillonaria que afecte a toda la empresa.

Incluso si el atacante solo logra acceder al dispositivo personal de su empleado, esto aún puede utilizarse para vulnerar una cuenta corporativa. Un ejemplo claro es la brecha de seguridad de Okta en 2023 , donde un atacante aprovechó que un empleado de Okta había iniciado sesión en su perfil personal de Google en su dispositivo de trabajo. Esto significó que cualquier credencial guardada en su navegador se sincronizó con su dispositivo personal, incluyendo las credenciales de 134 clientes. Cuando su dispositivo personal fue hackeado, su cuenta de trabajo también quedó comprometida.

Esto no es solo un problema de LinkedIn

Dado que el trabajo moderno se desarrolla a través de una red de aplicaciones de internet descentralizadas y existen canales de comunicación más variados aparte del correo electrónico, resulta más difícil que nunca impedir que los usuarios interactúen con contenido malicioso.

Los atacantes pueden distribuir enlaces a través de aplicaciones de mensajería instantánea, redes sociales, SMS, anuncios maliciosos y mediante la función de mensajería integrada en las aplicaciones, además de enviar correos electrónicos directamente desde servicios SaaS para eludir los controles basados en correo electrónico. Asimismo, ahora existen cientos de aplicaciones por empresa que pueden ser objetivo de ataques, con distintos niveles de configuración de seguridad de cuenta.

El phishing ahora se realiza a través de múltiples canales, no solo por correo electrónico, y tiene como objetivo una amplia gama de aplicaciones en la nube y SaaS.