Spoofing - todo lo que necesitas saber para proteger tu empresa

El spoofing o suplantación de identidad es un ciberataque en el que un ciberdelincuente se hace pasar por una fuente confiable.

Spoofing

El spoofing es una técnica de fraude en Internet que engaña a los usuarios desprevenidos con mensajes que los confunden solo por su apariencia. El spoofing explota la vulnerabilidad humana de la inatención. Los delincuentes hacen que los usuarios crean que están leyendo correos electrónicos de sus servicios de soporte en redes sociales, contadores de cuentas bancarias, etc. Después de eso, los hackers pueden obtener información de los usuarios, como pares de inicio de sesión/contraseña, credenciales financieras, etc. Esencialmente, el spoofing es casi inseparable del phishing. Veamos la diferencia entre estos dos tipos de prácticas.

Spoofing vs. Phishing: ¿Cuál es la diferencia?

Aunque los significados de los términos “spoofing” y “phishing” son muy similares, difieren entre sí. Algunos especialistas insisten en que mientras que el phishing es un intento criminal de obtener tus credenciales mediante negociación y persuasión directas, el spoofing es el acto de extraer datos personales de los usuarios imitando la apariencia de sitios web de confianza, direcciones de correo electrónico, etc. Sin embargo, estos dos términos siempre van de la mano, y cualquier escenario de phishing es difícilmente ejecutable sin el spoofing.

Si un falso oficial de policía solicita tus datos, su uniforme falso y placa falsificada son spoofing, mientras que su solicitud en sí misma es phishing.

Podríamos decir que el phishing es el objetivo, y el spoofing es uno de los medios para alcanzar ese objetivo. El spoofing no tiene nada que ver con el contenido de un mensaje fraudulento, sino que es un método para engañar a las víctimas sobre la identidad del remitente. Imagina recibir un correo electrónico de Facebook en el que se indica que todos los usuarios deben restablecer sus contraseñas de cuenta. Ves una dirección de correo electrónico que parece ser de Facebook, un encabezado de correo electrónico de Facebook oscuro y familiar, y después de seguir el enlace proporcionado, terminas en un sitio que se ve igual que Facebook. Cada elemento visual que te hace pensar que el mensaje es de Facebook, cae en la parte de spoofing de la campaña de phishing descrita.

Tipos de Spoofing

Spoofing de correo electrónico

Las cartas de correo electrónico tienen varios elementos que pueden servir como disfraz. El primero es la dirección de correo electrónico del remitente. Es difícil engañar a un usuario vigilante en este campo. Sin embargo, una persona descuidada podría caer en técnicas de spoofing simples o ignorar la dirección del remitente. Los actores de amenazas suelen usar una dirección de correo electrónico que se asemeja visualmente al buzón correcto (por ejemplo, support@gridinsoRt.com en lugar de support@gridinsoFt.com) o semánticamente (por ejemplo, gridinsoft-support@gmail.com en lugar de support@gridinsoft.com).

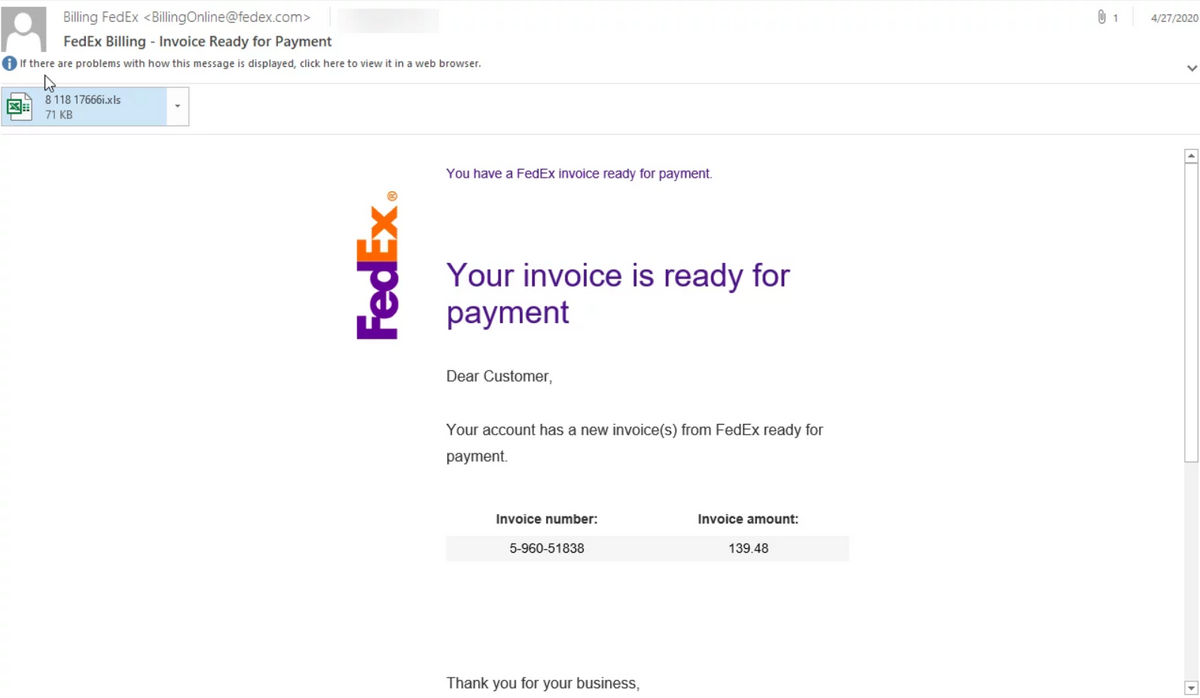

Notificación falsa de entrega de FedEx que probablemente contiene malware.

Lo segundo que puede ayudar a los hackers a ganar tu confianza es la apariencia de la carta. Nos referimos a un membrete o al cuerpo completo de la carta, a menudo conteniendo varios elementos HTML que la hacen parecer oficial. Es fácil para los criminales hacer que sus cartas se parezcan exactamente a los correos electrónicos enviados por la compañía que están tratando de suplantar. Además, pueden copiar completamente la apariencia de un marco corporativo auténtico. En términos psicológicos, esta técnica es muy eficiente. Uno de los encubrimientos más populares para campañas de phishing/suplantación es el de notificaciones de correo electrónico de servicios de entrega.

Suplantación de sitios web

Ya sea que una campaña de phishing use correo electrónico o un mensaje en redes sociales, probablemente contendrá un enlace. El sitio web al que te dirige probablemente será una falsificación. Todo aquí sigue los principios generales de suplantación descritos anteriormente. La dirección de la página web imitará el nombre de un sitio conocido. Sin embargo, es difícil imitar el nombre de dominio familiar de un sitio web conocido. Una página web falsa intentará verse exactamente como un sitio auténtico. Pero si terminas en tal página, podrías notar cosas extrañas, como enlaces inactivos. Aunque las páginas falsas parecen componentes de sitios web reconocibles, son páginas independientes. Los hackers han automatizado el proceso de suplantación de sitios web creando herramientas para adaptar ad hoc páginas falsificadas.

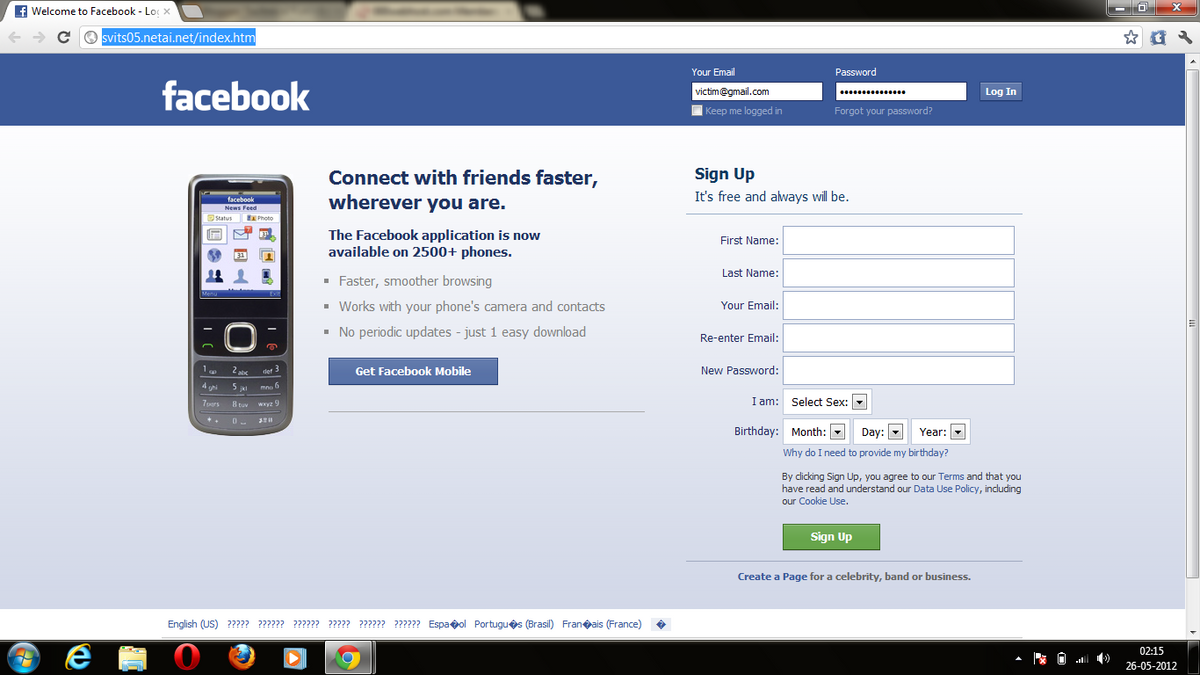

Página de inicio de sesión falsa de Facebook que intenta engañarte para obtener tus credenciales de inicio de sesión. (Facebook año 2010)

Los criminales rara vez se preocupan por vincular sus falsificaciones a sitios web reales. Eso se debe a que la suplantación no intenta hacerte creer algo; su objetivo es evitar cualquier sospecha en primer lugar. Si encuentras algo sospechoso, la suplantación ya ha fallado. Si usas un administrador de contraseñas o permites que tu navegador complete automáticamente las credenciales, ten en cuenta que no habrá auto-completado para un sitio web no reconocido. Donde pueden engañar a un humano, no pueden engañar a una máquina. Por lo tanto, si de repente un sitio web familiar solicita una entrada manual de tus credenciales, lo cual normalmente no sucede, verifica este sitio.

Suplantación de cuentas de redes sociales

El uso de cuentas de usuario falsas es una de las suplantaciones más extendidas. No se requieren habilidades especiales para llevarla a cabo, excepto para una exhaustiva ingeniería social. ¿Eres lo suficientemente atento para distinguir a tu amigo real de Facebook de una cuenta con el mismo nombre, avatar, fotos y amigos? Si recibes un mensaje de tu conocido con una solicitud para seguir un enlace, enviar dinero, instalar algo, siempre verifica de dónde viene la solicitud. Examina la página de ese usuario. Si esa cuenta es robada, no encontrarás diferencias significativas. Pero si la página es falsa, probablemente no tendrá una larga historia. Además, verás que la página real de esa persona existe junto a la falsa. Llama a tu conocido o escribe un correo electrónico para confirmar esa solicitud.

Suplantación de llamadas telefónicas

Este tipo de suplantación es muy común. Las variantes más primitivas implican llamadas telefónicas aleatorias que compensan su falta de efectividad con su cantidad. Los estafadores suelen llamar principalmente a adultos mayores y les ofrecen sacar a sus queridos nietos de la cárcel pagando dinero a la policía. Sin embargo, hoy en día, cuando una línea telefónica viene acompañada de Internet, puedes recibir una llamada de un número desconocido, pero tu smartphone te mostrará quién está detrás de ella. Por ejemplo, “Burger King”. Y este es el punto donde los delincuentes toman el control. ¡Ten cuidado!

En algunos casos de suplantación telefónica, supongamos que los llamas. En particular, los fraudes como el falso soporte de Microsoft utilizan un número “fachada” que parece el americano (+1…). Sin embargo, el proveedor de VoIP que utilizan te redirigirá al número de India que te instruirá para instalar PUA o darles acceso remoto. En el año 2024, este fraude se volvió bastante popular, ya que muchas personas confiaron en esos anuncios.

Suplantación de IP

Esta técnica se utiliza en diferentes tipos de ciberataques. Inicialmente, el “IP spoofing” es uno de los enfoques de los ataques DDoS. El actor malintencionado envía el ping a la red grande, sustituyendo la dirección IP del remitente con la dirección IP de la red que pretende atacar. Cada uno de los hosts en la red probablemente responderá con un ping, creando una ola de mensajes dirigidos al objetivo. Si el atacante logra enviar solicitudes falsificadas a muchas redes, es probable que genere problemas incluso en los hosts poderosos.

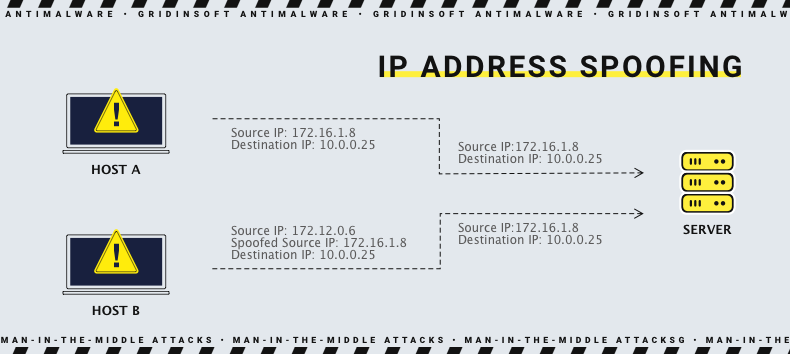

Esquema de IP Spoofing

Otro tipo de “IP spoofing” se aplica en los ataques del hombre en el medio. Este ataque supone falsificar el primer paquete IP enviado desde el cliente al servidor. Este paquete suele contener la clave pública utilizada para determinar la clave de descifrado de los datos protegidos con HTTPS. El actor malintencionado toma la dirección IP del remitente real y la agrega al paquete en lugar de la suya. Lo mismo se hace con todos los demás paquetes que pasan por la conexión interceptada. De esta manera, el atacante puede burlar el cifrado de extremo a extremo y leer los paquetes enviados por una víctima al servidor.

Falsificación de Ping

La falsificación de ping es el método que algunos jugadores aplican para obtener una ventaja sobre otros jugadores. Es factible en juegos con un código de red específico. Cuando el servidor no predice la posición del jugador en el mapa y te muestra solo la última conocida por el servidor, es posible obtener ciertas ventajas que no serán posibles para los jugadores con una buena conexión de red. Tales acciones se consideran trampas y pueden llevar a la prohibición.

El fraude con la falsificación de ping supone el uso de software que gestiona tu conexión de red. Crea una cadena de conexiones que aumenta gradualmente tu ping (es decir, el tiempo de conexión del cliente al servidor) hasta que no lo tengas lo suficientemente alto como para obtener la ventaja. Tu personaje aparecerá con un gran retraso para el enemigo, por lo que puedes matar a todos los que encuentres y regresar a una posición segura. Sin embargo, la mayoría de los juegos multijugador tienen límites de ping - simplemente te sacarán del partido si es demasiado alto.

Falsificación de DNS

Todos los sitios tienen la dirección URL que conocemos y amamos, junto con otros menos populares - representados como números. 90.37.112.58 - posiblemente los hayas visto, pero nunca les has prestado atención. De hecho, tu navegador no se conecta a la URL que escribiste, sino que convierte esta URL en la dirección correspondiente en el sistema de nombres de dominio (DNS) y luego abre la página que necesitabas. DNS actúa como la guía telefónica de Internet. Y cuando falsificas la dirección en la guía telefónica, alguien fácilmente puede tomarla como válida.

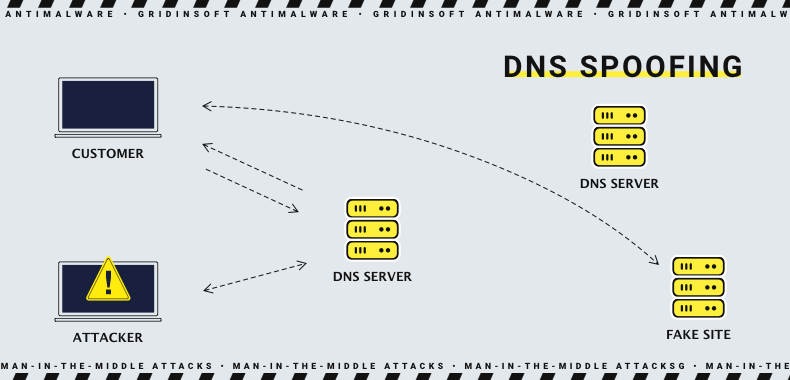

Así es como funciona el DNS spoofing

Al igual que el IP spoofing que mencionamos anteriormente, el DNS spoofing se utiliza a menudo en ataques de hombre en el medio. Cuando el atacante controla el enrutador que la víctima utiliza para conectarse a Internet, puede falsificar la dirección DNS del host al que la víctima intenta conectarse. El sufrimiento verá lo que el estafador quiere: una página de inicio de sesión falsa del sitio objetivo es el caso más común. Cuando la víctima no está lo suficientemente atenta y ignora que la conexión establecida no es segura, puede decir adiós a las credenciales escritas en tal falsificación.

No hay mejor medida de seguridad que estar consciente de las amenazas y tener una noción de cómo todo en Internet puede ser parte de un esquema fraudulento, incluso el fenómeno de la suplantación. Un sitio web de confianza puede ser pirateado y la cuenta de su contacto confiable puede ser robada. Su vigilancia es la mejor manera de proteger sus datos, dinero y privacidad.