Herramientas OSINT

Herramientas que pueden servir de gran ayuda a la hora de realizar una investigación OSINT

OSINT

OSINT son las siglas en inglés de Open Source INTelligence (Inteligencia de Fuentes Abiertas) y se refiere al conjunto de técnicas y herramientas que se utilizan para recopilar información pública, analizar datos y relacionarlos para convertirlos en conocimiento útil.

Se utiliza en numerosos ámbitos (financiero, tecnológico, policial, militar, marketing, etc.) y permite acceder a toda la información disponible en cualquier fuente pública sobre una empresa, persona física o cualquier cosa sobre la que queramos investigar.

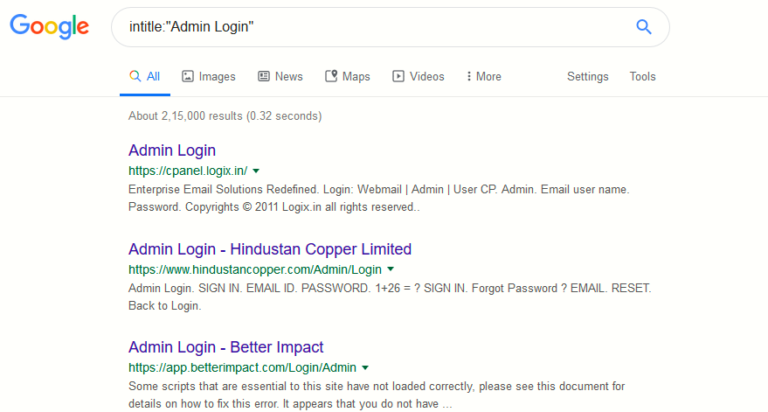

GOOGLE DORKS

La mejor herramienta OSINT es Google. O mejor dicho, los buscadores de Internet que, a la hora de escribir esto, es Google básicamente. De hecho, es mucho más peligroso un buen investigador OSINT con nociones de Google dorking y acceso a Internet, que otro menos experimentado, pero con mil herramientas y aplicaciones.

Por eso, hoy vamos a ver la que es, probablemente, la técnica más importante y poderosa de la OSINT durante la investigación de fuentes abiertas.

El Google Dorking se hace mediante el uso de esos operadores de búsqueda avanzados, unidos al término que buscamos. Dichos operadores permiten especificar lo que se desea buscar de manera más precisa.

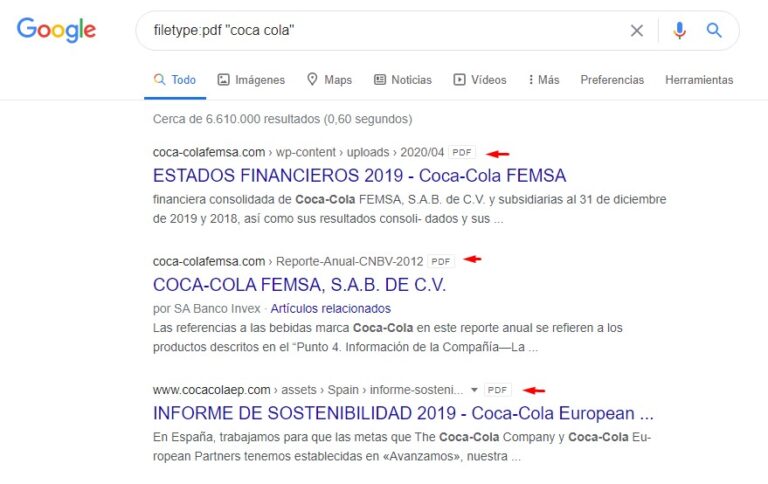

PDFS:

1

site:<dominio> filetype:pdf

Información sobre un correo fuera del dominio:

1

"@<dominio>" -site:<dominio>

Sitios que contengan la palabra “admin” en la url:

1

intitle:admin OR inurl:admin <dominio>

Buscando vulnerabilidades de SQLi por medio de errores posiblemente indexados:

1

[SQL Server Driver][SQL Server]Line 1: Incorrect syntax near" site:example.com

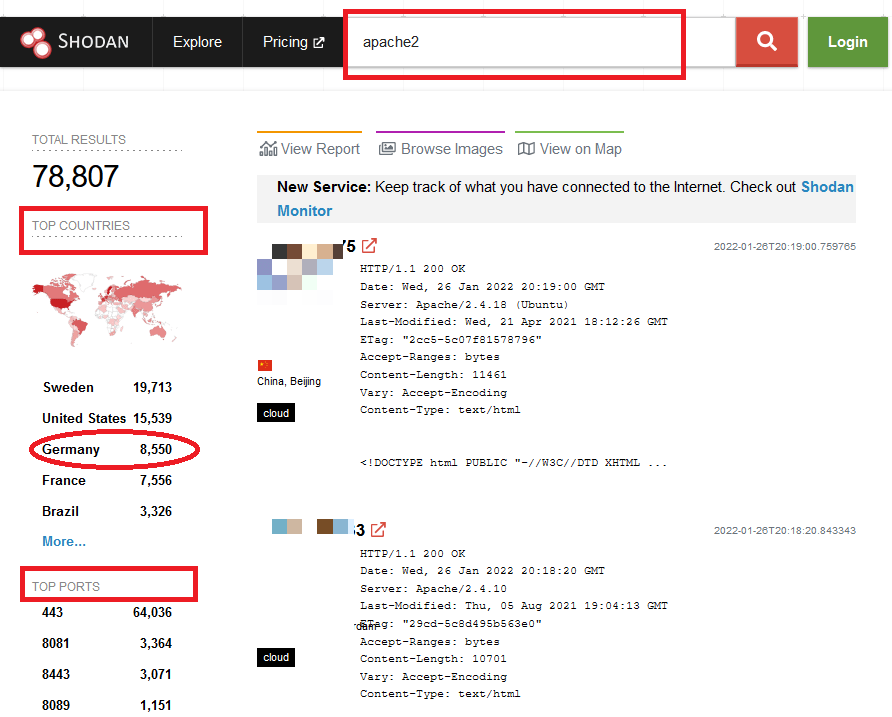

SHODAN

Shodan es un motor de búsqueda similar a google pero con un enfoque al IoT, indexa información sobre dispositivos conectados a Internet en lugar de páginas web. Lo que se puede encontrar en Shodan es tanto interesante como preocupante.

Shodan no es necesariamente para todos los públicos, ya que su uso requiere cierto nivel de conocimiento técnico y comprensión de los conceptos básicos de ciberseguridad y sistemas informáticos.

Búsqueda de servidores asociados a un dominio:

1

hostname:<dominio>

Algunos CCTV o ICS (sistemas industriales)

1

Server: SQ-WEBCAM

Búsqueda de puertos específicos:

1

port:80,443,8080

Segmentos de red específicos:

1

net:<segmento>/<CIDR>

THE HARVESTER

El recolector, es una herramienta que tiene con nosotros muchos años. Con el tiempo ha tenido muchas mejoras y pasó de ser una herramienta de búsqueda de información sobre Emails, a ser una herramientas más compleja. Tal es el caso que a este momento es necesario configurar una serie de API Tokens para que sus resultados sean interesantes.

1

2

3

theharvester -b all -d <dominio>

-b : método por el que buscará la información

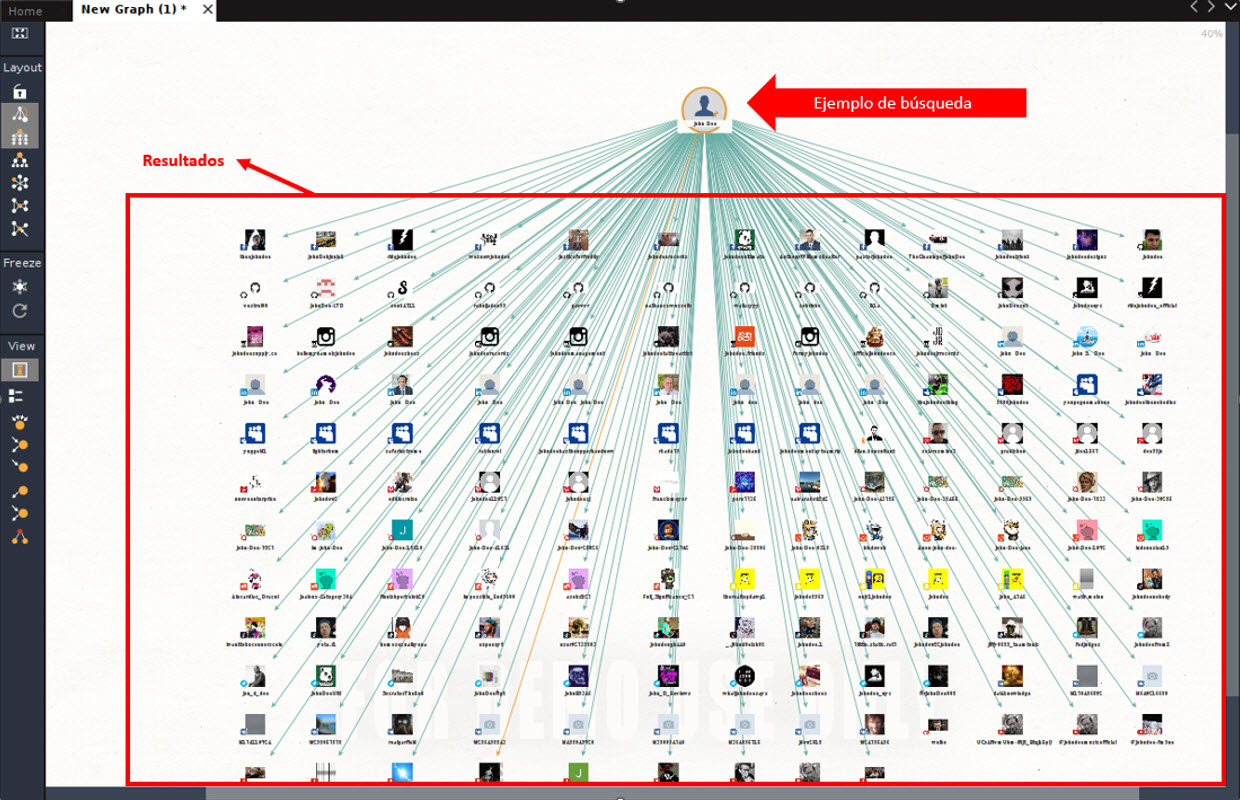

MALTEGO

Una herramienta avasallante: Maltego. Es la herramienta por excelencia para la ubicación de personas e información en fuentes públicas. Tiene la capacidad de generar gráficas con información muy valiosa sobre el target que estemos buscando.

En la versión Community, tenemos algunas limitantes, pero de igual forma nos brinda una perspectiva de recolección de información.

RECON-NG: A FRAMEWORK

Recon-ng es un framework completo para la recolección de información. Su modo de uso es similar a metasploit. Esta herramienta se sirve de módulos para poder cumplir su cometido. De igual forma, cuenta con la opción de configurar una serie de APIs que amplían su capacidad de procesamiento de información. Desde el poco utilizado Bing, puedes generar un API que te brinde hasta 5000 peticiones al mes.

PROBING THE TARGET: SCANNING

Durante las pruebas de intrusión, es de suma importancia determinar la cantidad de servicios y sus versiones. Es posible que encontremos información de valor al realizar un mapeo de puertos o una enumeración de servicios sobre in host.