Nuevo troyano bancario Silver Shifting Yak

Silver Shifting Yak puede robar información de instituciones financieras y plataformas de Microsoft de todo tipo de usuarios, incluyendo empleados de organizaciones.

¿Cómo podría afectar a una organización?

Silver Shifting Yak puede robar información de instituciones financieras y plataformas de Microsoft de todo tipo de usuarios, incluyendo empleados de organizaciones. Si un ataque tiene éxito dentro de una organización, los ciberdelincuentes pueden filtrar o vender la información robada en foros clandestinos de la DarkWeb o en el mercado negro, poniendo en riesgo la confidencialidad, integridad y disponibilidad de su información, llegando a dañar su reputación.

Análisis

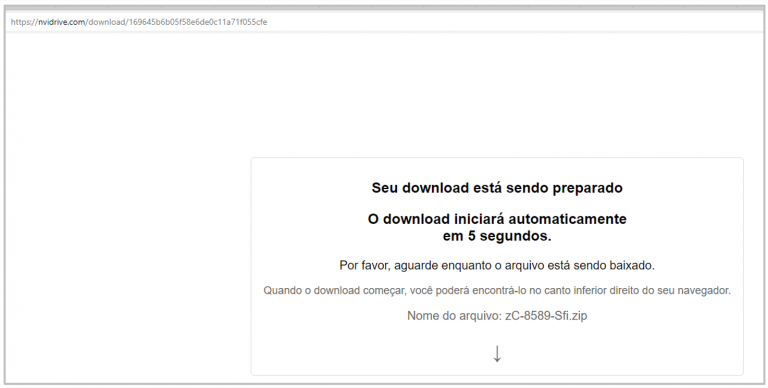

En octubre de 2024 SCILabs identificó la URL: hxxps[:]//nvidrive[.]com/download/b12aa4d64c6edf95dad972b211b79a64 que al ser visitada, inicia la descarga de un archivo de tipo ZIP con un nombre en el formato <2 letras-4 números-3 letras>.zip mediante la técnica de HTML Smuggling.

La plantilla que se muestra al visitar la URL presenta un mensaje en portugués brasileño, informando al usuario que la descarga está en proceso de preparación y comenzará en 5 segundos. A partir de este punto, todos los mensajes mostrados por el sitio web están en portugués, lo que indica que la campaña está orientada a usuarios en Brasil.

Apariencia de la plantilla usada en el sitio de descarga de malware.

Apariencia de la plantilla usada en el sitio de descarga de malware.

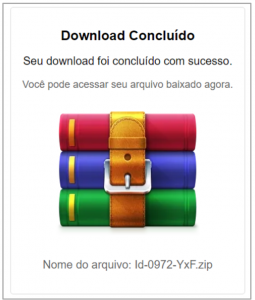

Una vez finalizado el contador, la página muestra un segundo mensaje indicando que la descarga ha concluido, junto con la imagen del icono de WinRAR y el nombre del archivo.

Segundo mensaje mostrado en la página usada para distribuir malware.

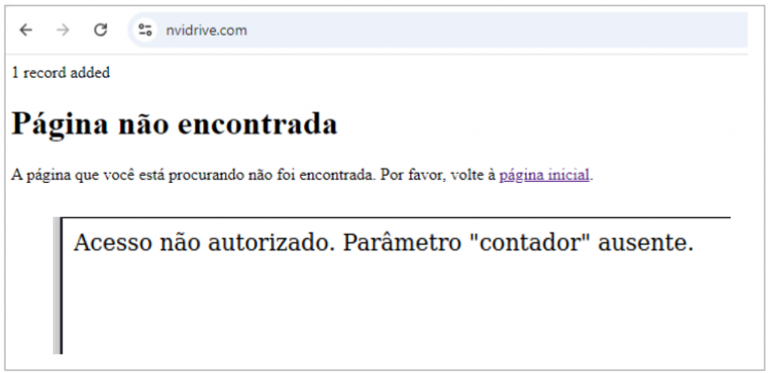

Un aspecto importante por destacar es que el dominio cuenta con varias páginas que muestran mensajes como “página no encontrada” o “acceso no autorizado”, junto con hipervínculos que invitan al usuario a regresar a la “página principal” la cual en realidad redirige al buscador de Google. También se observan mensajes indicando que se han agregado “registros” o que falta el parámetro “contador”, lo que sugiere que los atacantes están llevando un seguimiento de todos los equipos que visitan el sitio para descargar el malware. Este seguimiento permite a los atacantes verificar el éxito de la distribución del troyano y administrar la propagación de la infección.

Mensajes adicionales mostrados por el sitio web malicioso

Mensajes adicionales mostrados por el sitio web malicioso

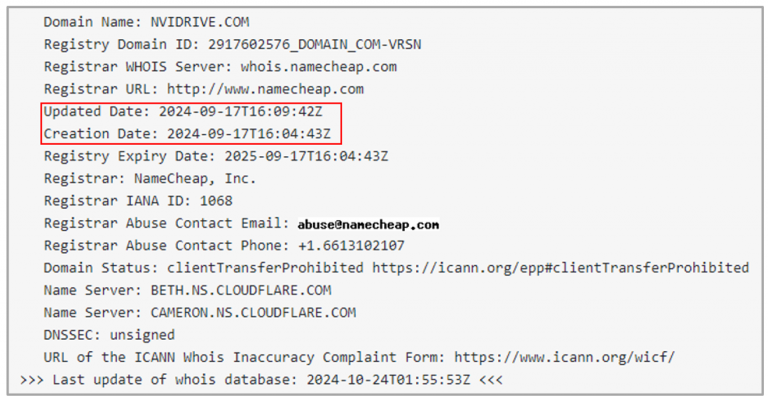

Es importante destacar que el dominio nvidrive[.]com, utilizado por los actores de amenaza para distribuir al troyano fue registrado en septiembre de 2024 a través de NameCheap, Inc., un proveedor de registros de dominio y hosting, que también ofrece servicios de privacidad de dominios. Las principales características del dominio son las siguientes:

- Privacidad de registro: no hay detalles específicos sobre el propietario en el WHOIS, lo que indica que probablemente se utilizó un servicio de privacidad para ocultar la identidad del registrante original, una práctica común en actividades maliciosas para dificultar la atribución y el rastreo.

- Uso de Cloudflare[1] como DNS: el dominio está configurado con nameservers de Cloudflare, lo cual permite que el tráfico pase a través de su red. Esto ayuda a ocultar la IP real del servidor que aloja el malware, complicando la identificación de la infraestructura del atacante y facilitando que los operadores cambien rápidamente el backend si es detectado.

- Estado del dominio “clientTransferProhibited”: este estado evita que el dominio sea transferido a otro registrador sin autorización, permitiendo que los operadores de malware mantengan el control del dominio y eviten su toma por terceros en caso de un intento de clausura o robo de infraestructura.

Dadas estas características, es probable que el dominio haya sido creado específicamente para esta campaña.

Información general del dominio usado para distribuir malware.

Información general del dominio usado para distribuir malware.

Resumen técnico

Al analizar el código fuente de la página alojada en el dominio nvidrive[.]com mencionado anteriormente, SCILabs identificó un código de JavaScript diseñado para impedir la visualización del código fuente, utilizando detectores de eventos (Event Listeners) para bloquear el clic derecho y secuencias de teclas como “Ctrl + U”…

Te dejamos el link para el resumen técnico completo: https://blog.ethergroup.mx/posts/TroyanoResumen/