Astaroth: campaña de malware basado en WhatsApp Web

Investigadores de ciberseguridad de Acronis han revelado detalles de una nueva campaña que utiliza WhatsApp Web como vector de distribución para un troyano bancario de Windows llamado Astaroth en ataques dirigidos a América Latina.

Los países más afectados incluyen Brasil, Paraguay, Argentina, Colombia, Panamá y Venezuela, siendo Brasil el que presenta el mayor número de instituciones afectadas. Esto pone de manifiesto un enfoque predominante en instituciones financieras de Latinoamérica. Sin embargo, el alcance del malware no se limita geográficamente a Latinoamérica. Países europeos como Italia, España y Portugal también han sido blanco de ataques, lo que indica un alcance operativo más amplio. Cabe destacar que también se identificó una sola referencia a una entidad japonesa, lo que subraya la capacidad del malware para atacar diversas regiones geográficas y ecosistemas financieros.

La campaña ha sido bautizada como Boto Cor-de-Rosa por la Unidad de Investigación de Amenazas de Acronis. “El malware recupera la lista de contactos de WhatsApp de la víctima y envía automáticamente mensajes maliciosos a cada contacto para propagar aún más la infección”, declaró la compañía de ciberseguridad en un informe.

“Si bien el núcleo de Astaroth sigue escrito en Delphi y su instalador se basa en scripts de Visual Basic, el nuevo módulo de gusano basado en WhatsApp está implementado íntegramente en Python, lo que pone de manifiesto el creciente uso de componentes modulares multilingües por parte de los actores de amenazas”.

Astaroth, también llamado Guildma, es un malware bancario detectado en actividad desde 2015, dirigido principalmente a usuarios de Latinoamérica, especialmente de Brasil, para facilitar el robo de datos. En 2024, se observó que dos clústeres de amenazas diferentes, identificados como PINEAPPLE y Water Makara, utilizaban correos electrónicos de phishing para propagar malware.

El uso de WhatsApp como vehículo de distribución de troyanos bancarios es una nueva táctica que ha cobrado fuerza entre los actores de amenazas que atacan a los usuarios brasileños, impulsada por el uso generalizado de la plataforma de mensajería en el país. El mes pasado, Trend Micro detalló cómo Water Saci utilizaba WhatsApp para propagar Maverick y una variante de Casbaneiro.

Sophos, en un informe publicado en noviembre de 2025, afirmó estar rastreando una campaña de distribución de malware multietapa, con nombre en código STAC3150, dirigida a usuarios de WhatsApp en Brasil a través de Astaroth. Más del 95% de los dispositivos afectados se encontraban en Brasil, y el resto de las infecciones se encontraban dispersas por Estados Unidos y Austria.

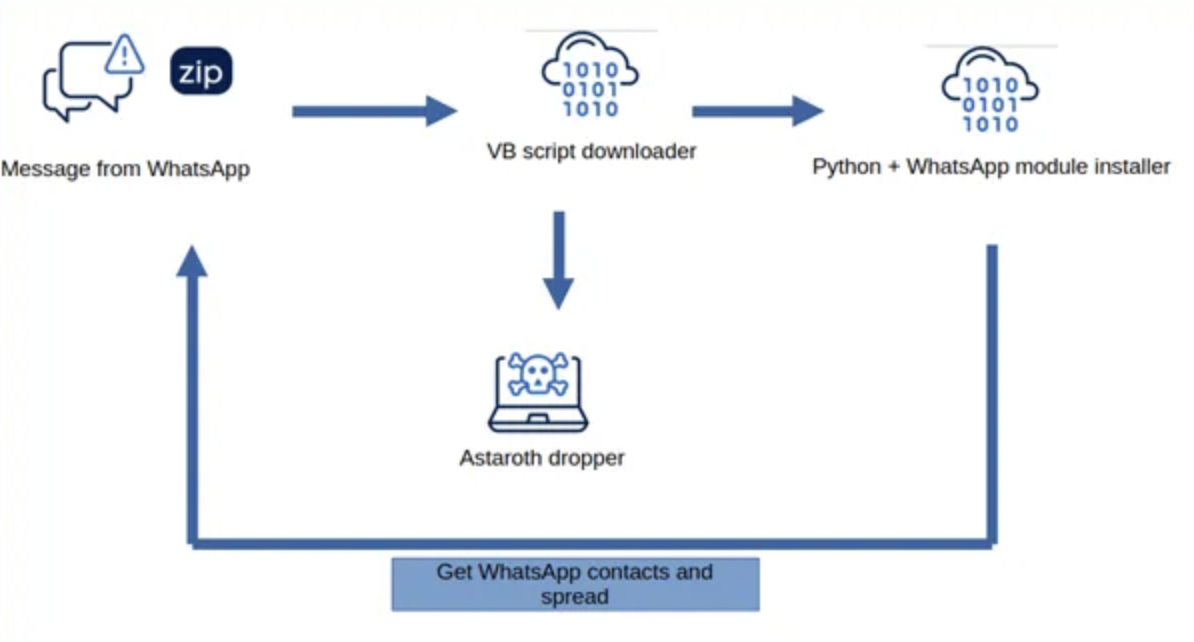

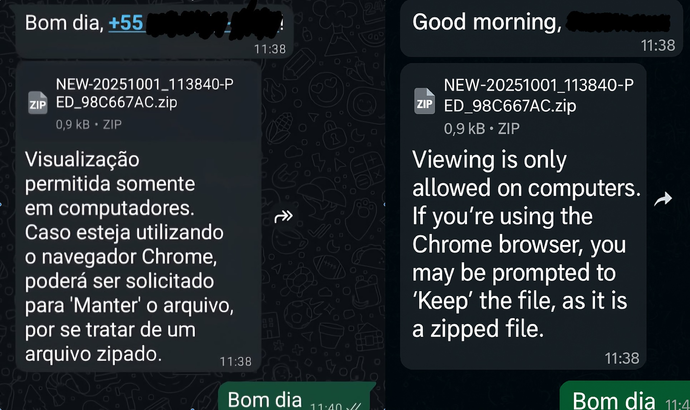

La campaña, activa desde al menos el 24 de septiembre de 2025, distribuye archivos ZIP que contienen un script de descarga que recupera un script de PowerShell o Python para recopilar datos de usuarios de WhatsApp para su posterior propagación, junto con un instalador MSI que implementa el troyano. Los últimos hallazgos de Acronis son una continuación de esta tendencia, donde los archivos ZIP distribuidos a través de mensajes de WhatsApp actúan como punto de partida para la infección de malware.

“Cuando la víctima extrae y abre el archivo, se encuentra con un script de Visual Basic camuflado en un archivo inocuo”, declaró la empresa de ciberseguridad. “La ejecución de este script desencadena la descarga de los componentes de la siguiente etapa y marca el inicio de la vulnerabilidad”.

Esto incluye dos módulos:

- Un módulo de propagación basado en Python que recopila los contactos de WhatsApp de la víctima y reenvía automáticamente un archivo ZIP malicioso a cada uno de ellos, lo que permite la propagación del malware de forma similar a un gusano.

- Un módulo bancario que opera en segundo plano y monitoriza continuamente la actividad de navegación web de la víctima. Se activa al visitar URLs relacionadas con servicios bancarios para recopilar credenciales y obtener beneficios económicos.

“El autor del malware también implementó un mecanismo integrado para rastrear e informar las métricas de propagación en tiempo real”, afirmó Acronis. “El código registra periódicamente estadísticas como el número de mensajes entregados correctamente, el número de intentos fallidos y la tasa de envío, medida en mensajes por minuto”.