El servicio de piratería informática 'Araneida' está vinculado a una empresa turca de TI

Los cibercriminales están vendiendo cientos de miles de conjuntos de credenciales robados con la ayuda de una versión pirateada de Acunetix.

Los cibercriminales están vendiendo cientos de miles de conjuntos de credenciales robados con la ayuda de una versión pirateada de Acunetix , un potente escáner de vulnerabilidades de aplicaciones web comerciales, según un nuevo estudio. El software pirateado se está revendiendo como una herramienta de ataque basada en la nube por al menos dos servicios diferentes, uno de los cuales KrebsOnSecurity rastreó hasta una empresa de tecnología de la información con sede en Turquía.

Los analistas de amenazas cibernéticas de Silent Push dijeron que recientemente recibieron informes de una organización asociada que identificó un esfuerzo de escaneo agresivo contra su sitio web utilizando una dirección de Internet previamente asociada con una campaña de FIN7 , un conocido grupo de piratería con sede en Rusia.

Pero al inspeccionar más de cerca, descubrieron que la dirección contenía un título HTML de “ Panel de clientes de Araneida ” y descubrieron que podían buscar en esa cadena de texto para encontrar docenas de direcciones únicas que alojaban el mismo servicio.

Pronto se hizo evidente que Araneida se estaba revendiendo como un servicio basado en la nube que utilizaba una versión pirateada de Acunetix, lo que permitía a los clientes que pagaban realizar reconocimientos ofensivos en sitios web de posibles objetivos, extraer datos de los usuarios y encontrar vulnerabilidades para su explotación.

Silent Push también descubrió que Araneida combina su servicio con una sólida oferta de proxy, de modo que los escaneos de los clientes parecen provenir de direcciones de Internet que se seleccionan aleatoriamente de un gran grupo de relés de tráfico disponibles.

Los creadores de Invicti Security , proveedor de seguridad de aplicaciones con sede en Acunetix, Texas , confirmaron los hallazgos de Silent Push, diciendo que alguien había descubierto cómo descifrar la versión de prueba gratuita del software para que se ejecute sin una clave de licencia válida.

“Hemos estado jugando al gato y al ratón durante un tiempo con estos tipos”, dijo Matt Sciberras , director de seguridad de la información de Invicti.

Silent Push afirmó que Araneida está siendo promocionada por un usuario epónimo en varios foros de delitos cibernéticos. El canal de Telegram del servicio cuenta con casi 500 suscriptores y explica cómo utilizar la herramienta con fines maliciosos.

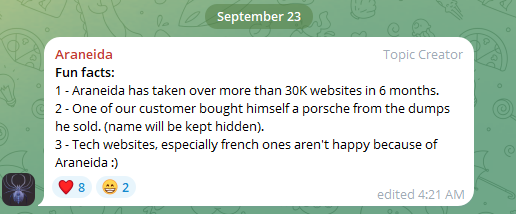

En una lista de “Datos curiosos” publicada en el canal a fines de septiembre, Araneida dijo que su servicio se utilizó para apoderarse de más de 30.000 sitios web en solo seis meses, y que un cliente lo utilizó para comprar un Porsche con los datos de la tarjeta de pago (“dumps”) que vendieron.

Canal de Telegram de Araneida Scanner que presume de cómo los clientes utilizan el servicio para cometer delitos cibernéticos.

“Están constantemente alardeando ante su comunidad sobre los delitos que se están cometiendo, sobre cómo los criminales ganan dinero con ello”, dijo Zach Edwards , investigador sénior de amenazas en Silent Push. “También están vendiendo datos masivos y volcados que parecen haber sido adquiridos con esta herramienta o debido a vulnerabilidades encontradas en la herramienta”.

Silent Push también descubrió que una versión crackeada de Acunetix estaba impulsando al menos 20 instancias de un servicio similar de prueba de vulnerabilidad basado en la nube dirigido a hablantes de mandarín, pero no pudieron encontrar ningún hilo de ventas aparentemente relacionado con ellos en la red oscura.

Los rumores de que los atacantes estaban utilizando una versión pirateada de Acunetix surgieron en junio de 2023 en Twitter/X , cuando los investigadores postularon por primera vez una conexión entre la actividad de escaneo observada y Araneida .

Según un informe de agosto de 2023 (PDF) del Departamento de Salud y Servicios Humanos de EE. UU. (HHS), Acunetix (presumiblemente una versión pirateada) se encuentra entre varias herramientas utilizadas por APT 41 , un prolífico grupo de piratería informática patrocinado por el estado chino.